【はじめに】

- 自分のブログをAWS上で構築して運営してみたい

- AWS上にネットワーク環境を構築したいけど、構築方法がわからない

AWSのサービスに対する理解度を加速度的に上げるには実際にAWSのサービスを利用してみることが重要です。

前回は、「インターネットゲートウェイ(IGW)/NATゲートウェイ(NAT-GW)」方法を解説しました。

今回は作成したネットワークがインターネットと通信できるようにするための「ルートテーブル」の作成方法を解説します。

本記事の内容

- 構築するネットワーク構成図

- 実際にルートテーブルを作成してみる

【構築するネットワーク構成図】

第1回から第4回にかけて構築するネットワーク構成図をおさらいします。

- リージョン:東京リージョン

- VPC:リージョン内に1つ

- アベイラビリティゾーン:東京リージョンに2つ

- プライベートサブネット:各アベイラビリティゾーンに1つずつ

- パブリックサブネット:各アベイラビリティゾーンに1つずつ

- Internet Gateway(IGW):VPCにアタッチ

- NAT Gateway(NAT-GW):各プライベートサブネットにアタッチ

- ルートテーブル:パブリックルートテーブル× 1、プライベートルートテーブル× 2

- セキュリティグループ:パブリックサブネットに配置するサーバ用とロードバランサー用のセキュリティグループ

今回は、8つ目の「ルートテーブルを作成する」方法を詳しく解説していきます。

【実際にルートテーブルを作成してみる】

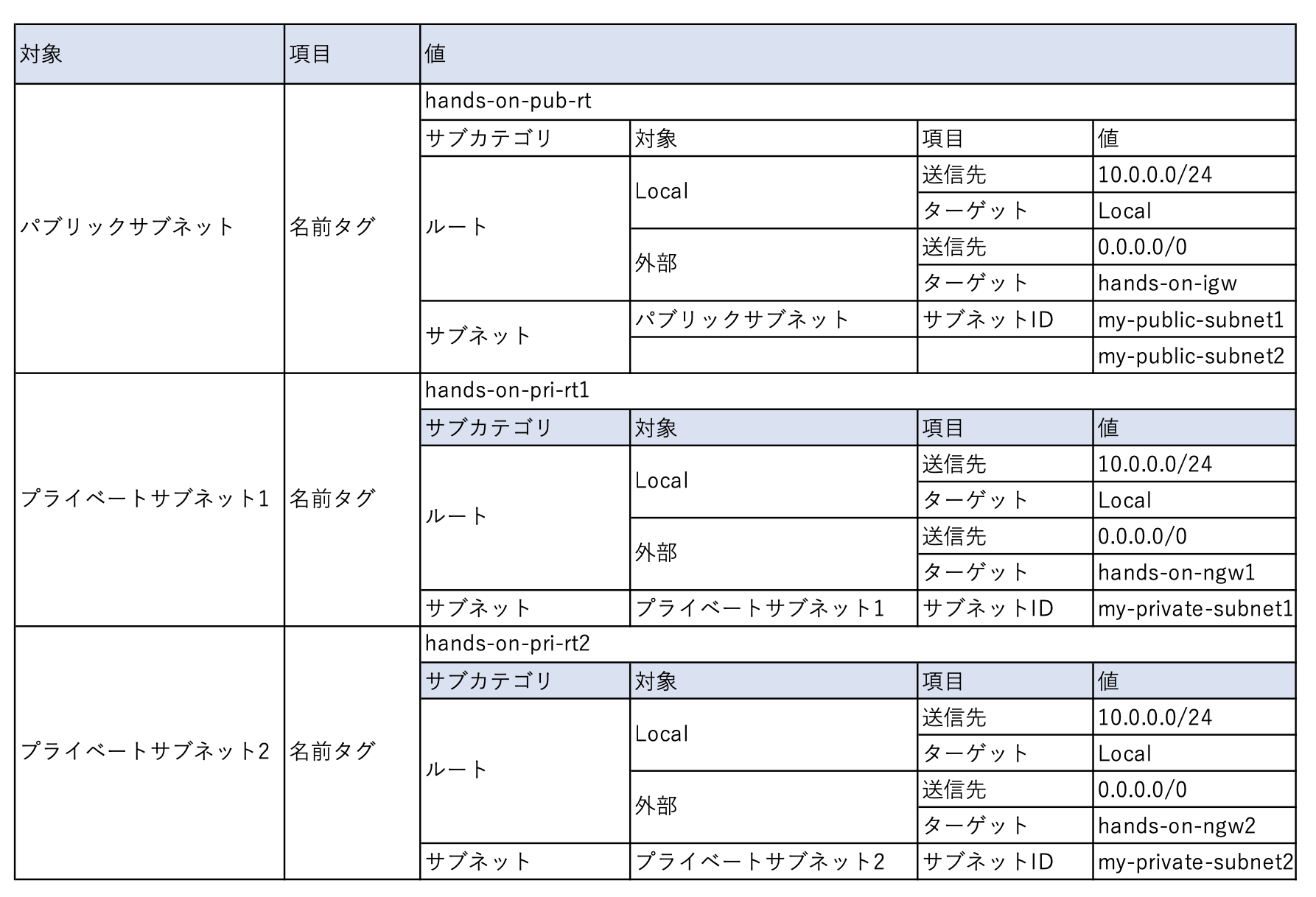

はじめに、ルートテーブルを作成するにあたって必要な項目と値を決めます。

特に重要な項目について詳しくみていきましょう。

- 送信先

送信先は通信したい先のIPアドレスを指定します。

Note:

パブリックサブネットから外部通信をする場合、送信先を0.0.0.0/0にします。

プライベートサブネットから外部通信をする場合も同様に、送信先を0.0.0.0/0にします。

パブリックサブネットとプライベートサブネットからVPC内通信をする場合、送信先はVPCのネットワークである10.0.0.0/24となります。

- ターゲット

ターゲットは経由先を指定します。

Note:

パブリックサブネットから外部通信をする場合、ターゲットはIGWとなります。

プライベートサブネットから外部通信をする場合は、ターゲットはNAT-GWとなります。

グルーバルIPアドレスで通信を行う必要があるためです。パブリックサブネットとプライベートサブネットからVPC内通信をする場合、ターゲットはLocalとなります。

手順1:VPCダッシュボードで「ルートテーブルを作成」する

- IAMユーザでログインします。

- 管理コンソールの検索バーで「VPC」と入力してVPCを選択します。

- VPCのダッシュボードを開きます。

- 画面左の「仮想プライベートクラウド」→「ルートテーブル」をクリックし、画面右上の[ルートテーブルを作成]をクリックします。

ポイント

VPCのダッシュボード上ではすでに、2つのルートテーブルが作成されています。これはAWS側でVPC、サブネット、IGWと一緒にデフォルトで作成してくれているものです。

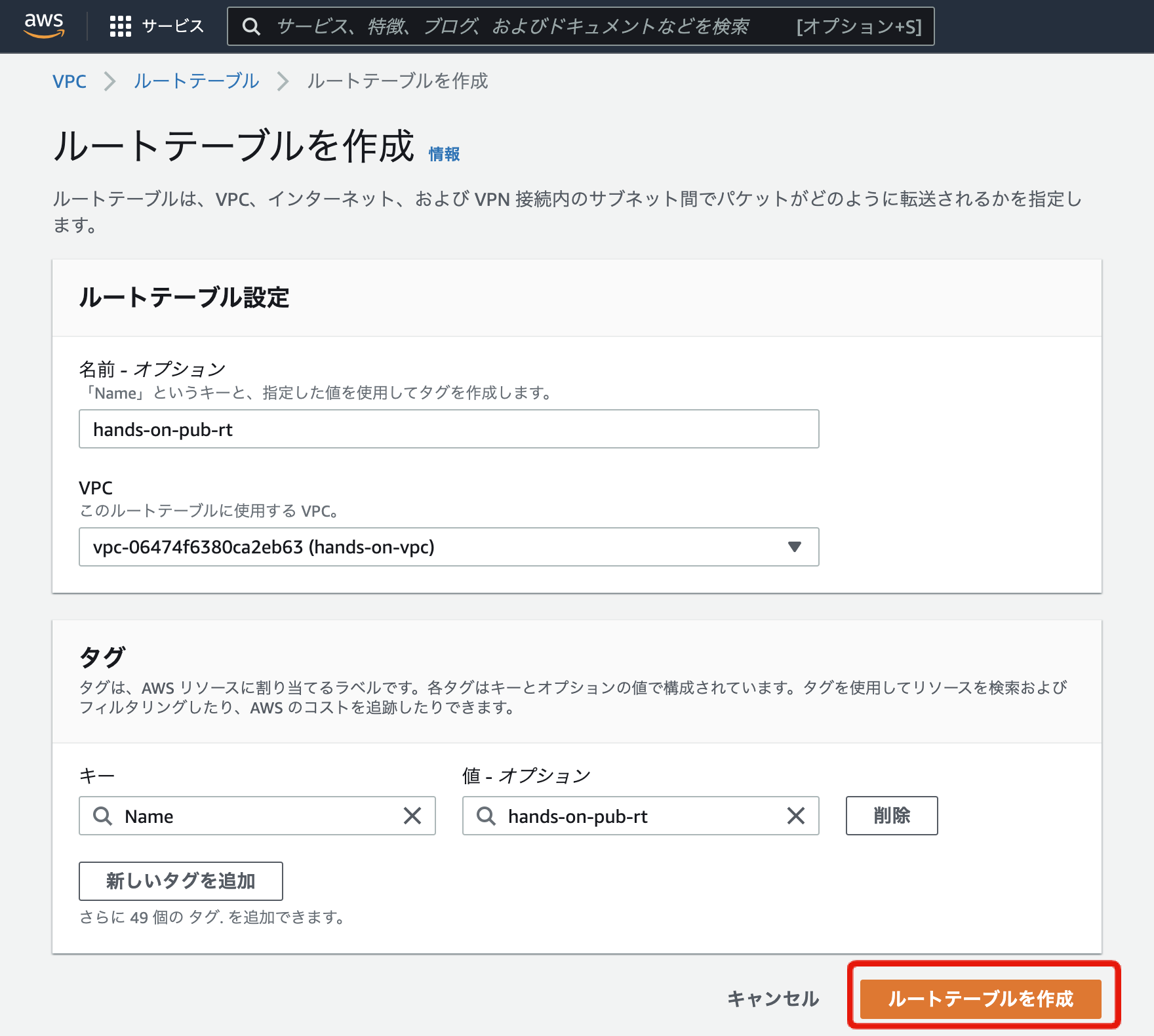

手順2:ルートテーブルの設定

- 「ルートテーブルを作成」画面の「ルートテーブル設定」で事前に決めたルートテーブルの名前を入力し、使用するVPCを選択します。

- 「タグ」では入力した名前タグの値が表示されるので、[ルートテーブルを作成]をクリックします。

- ルートテーブルの作成が完了し、詳細画面が表示されました。

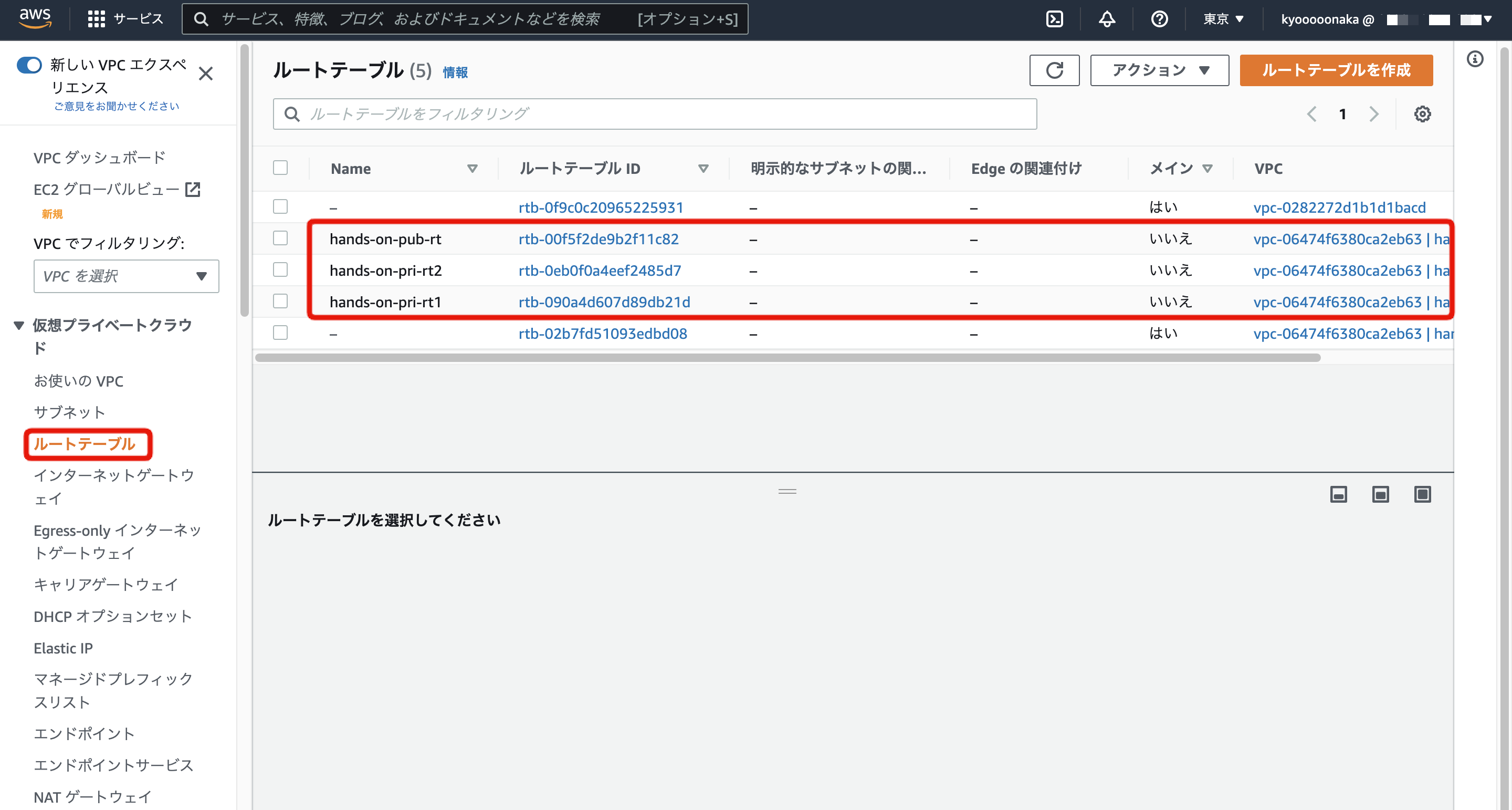

- 他2つのルートテーブルも同様に作成していきます。

- VPCのダッシュボードから、3つのルートテーブルが作成されていることが確認できます。

ポイント

ルートテーブルが作成されると、すでに送信先がVPCのネットワークである10.0.0.0/24、ターゲットがLocalのルートができています。

外部通信をするには、ルートテーブルに送信先とターゲットを追加していきます。

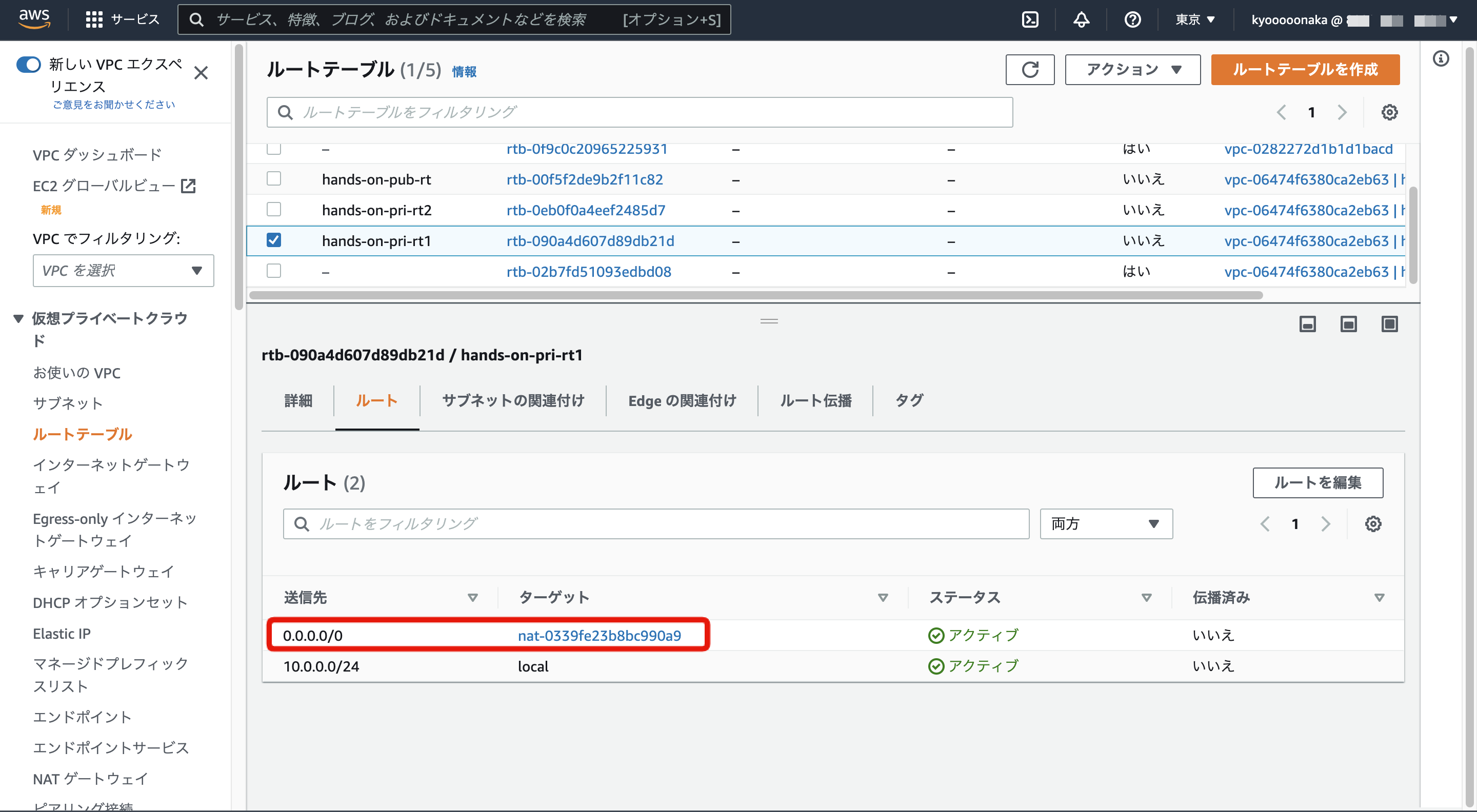

手順3:ルートを追加する

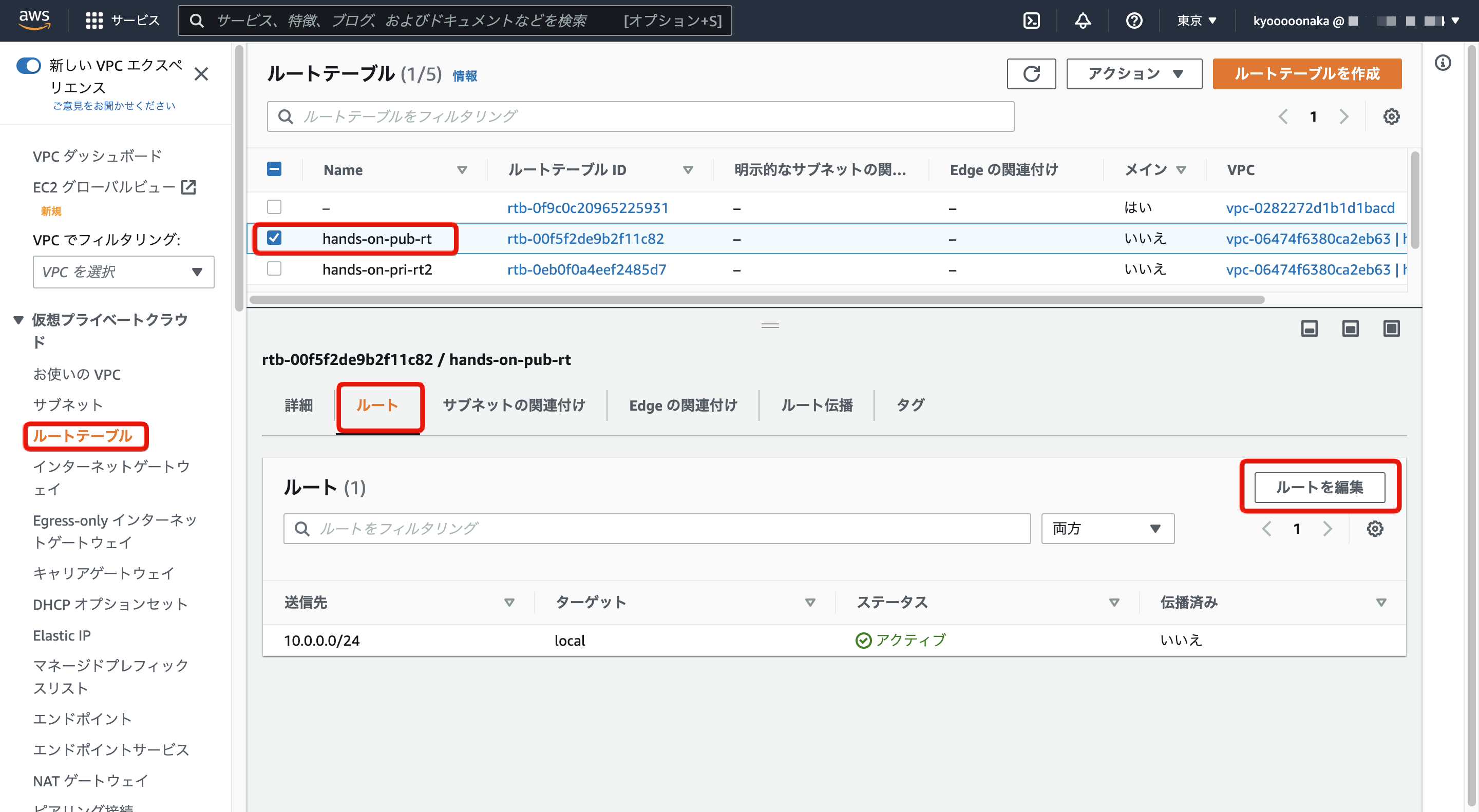

- VPCのダッシュボードを開きます。

- 画面左の「仮想プライベートクラウド」→「ルートテーブル」をクリックし、先ほど作成したパブリックサブネット用のルートテーブル「hands-on-pub-rt」にチェックをつけます。

- 詳細画面の「ルート」タブを選択し、[ルートを編集]をクリックします。

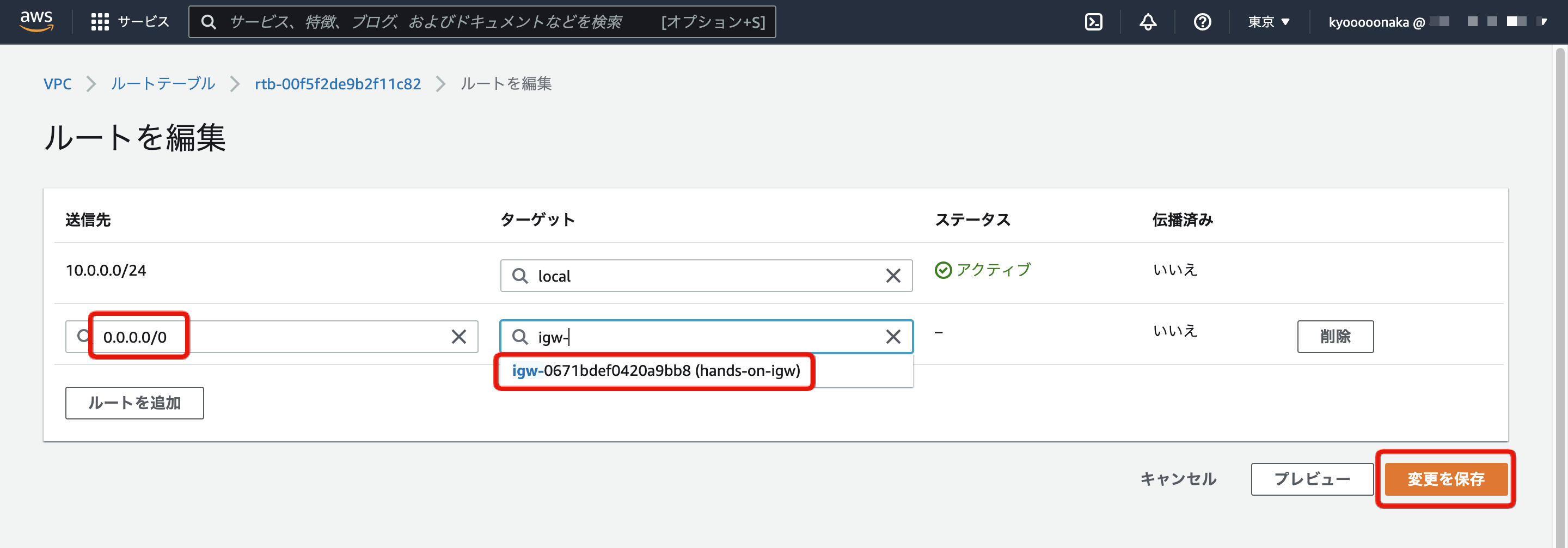

- 「ルートを編集」画面から「ルートを追加」をクリックします。

- 送信先に「0.0.0.0/0」を入力し、ターゲットに作成したIGWを指定します。

- 内容を確認し、[変更を保存]をクリックします。

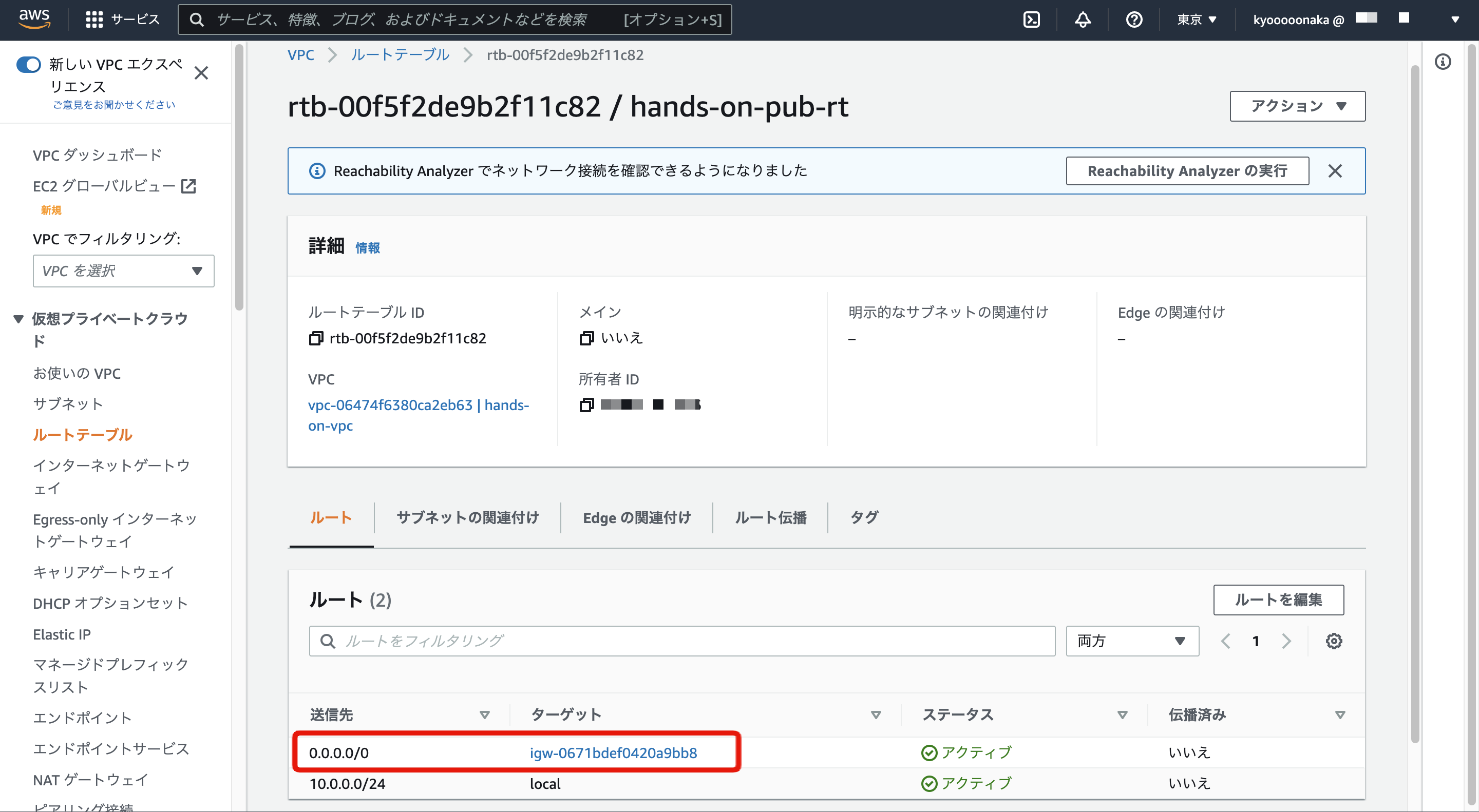

- ルートテーブルが変更され、IGWをターゲットにインターネットへ向けてのルートが追加されました。

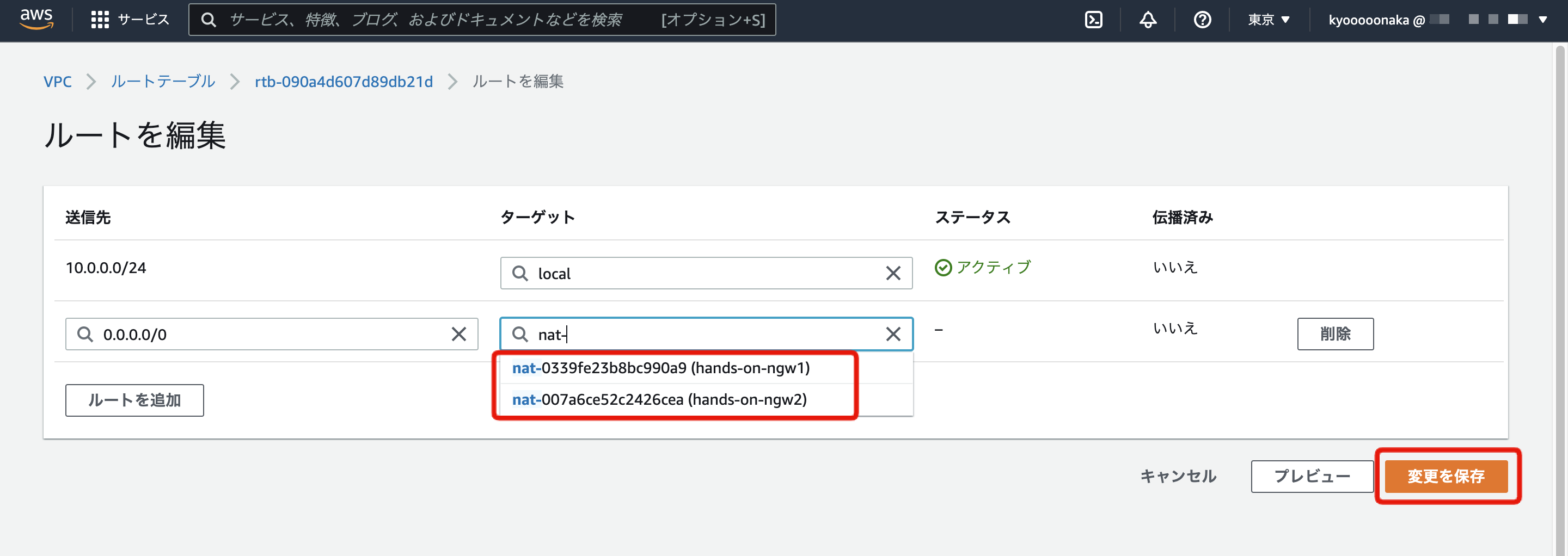

- プライベートサブネット用のルートテーブルも同様にルートを追加します。送信先は「0.0.0.0/0」、ターゲットは作成したNAT-GWを指定します。

- プライベートサブネット用のルートテーブルが変更され、NAT-GWをターゲットにインターネットへ向けてのルートが追加されました。

ルートテーブルを変更しただけではまだ通信することができません。各サブネットがルートテーブルを使用するように関連つけていないからです。

次は、各サブネットが作成したルートテーブルを使用するように関連付けを行います。

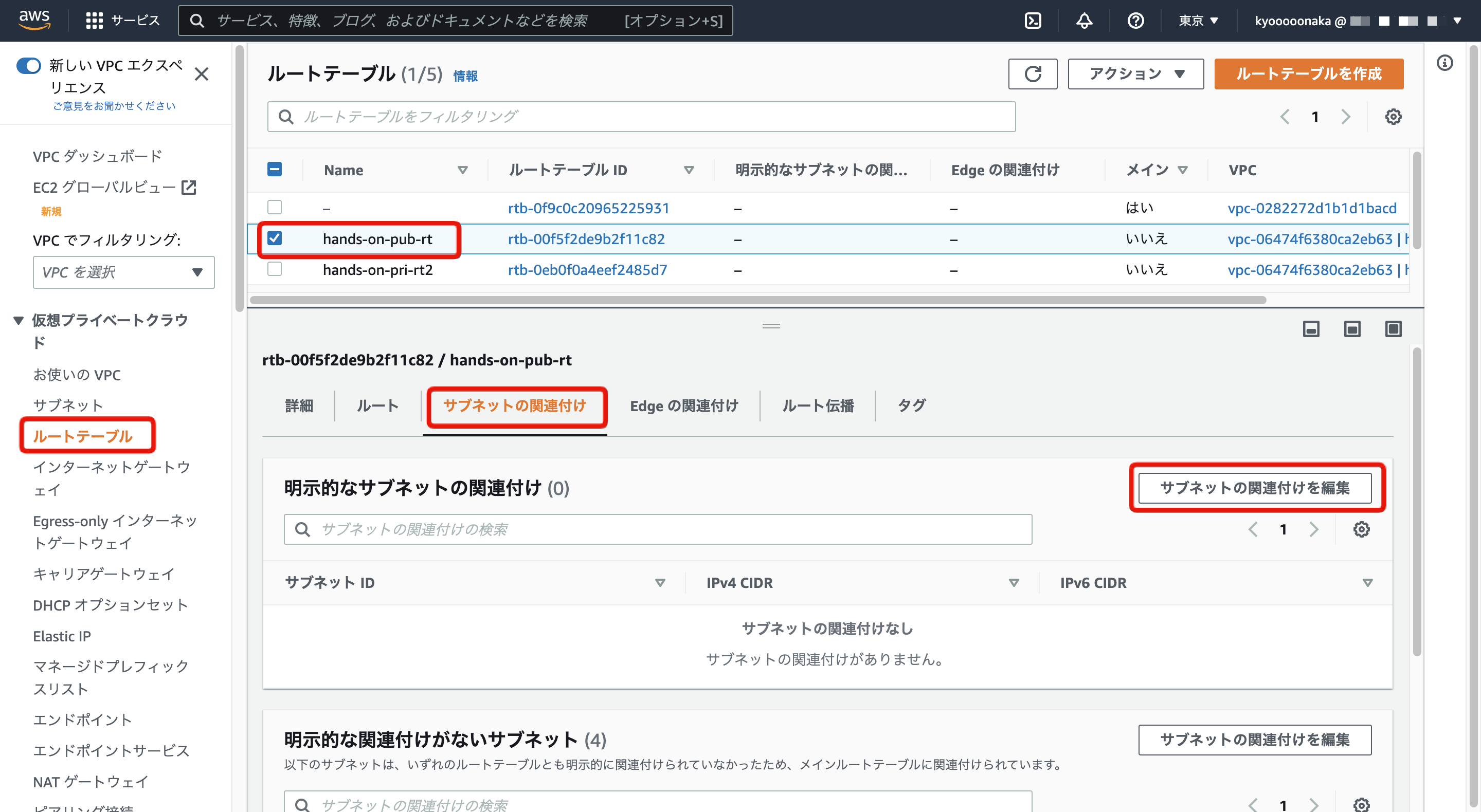

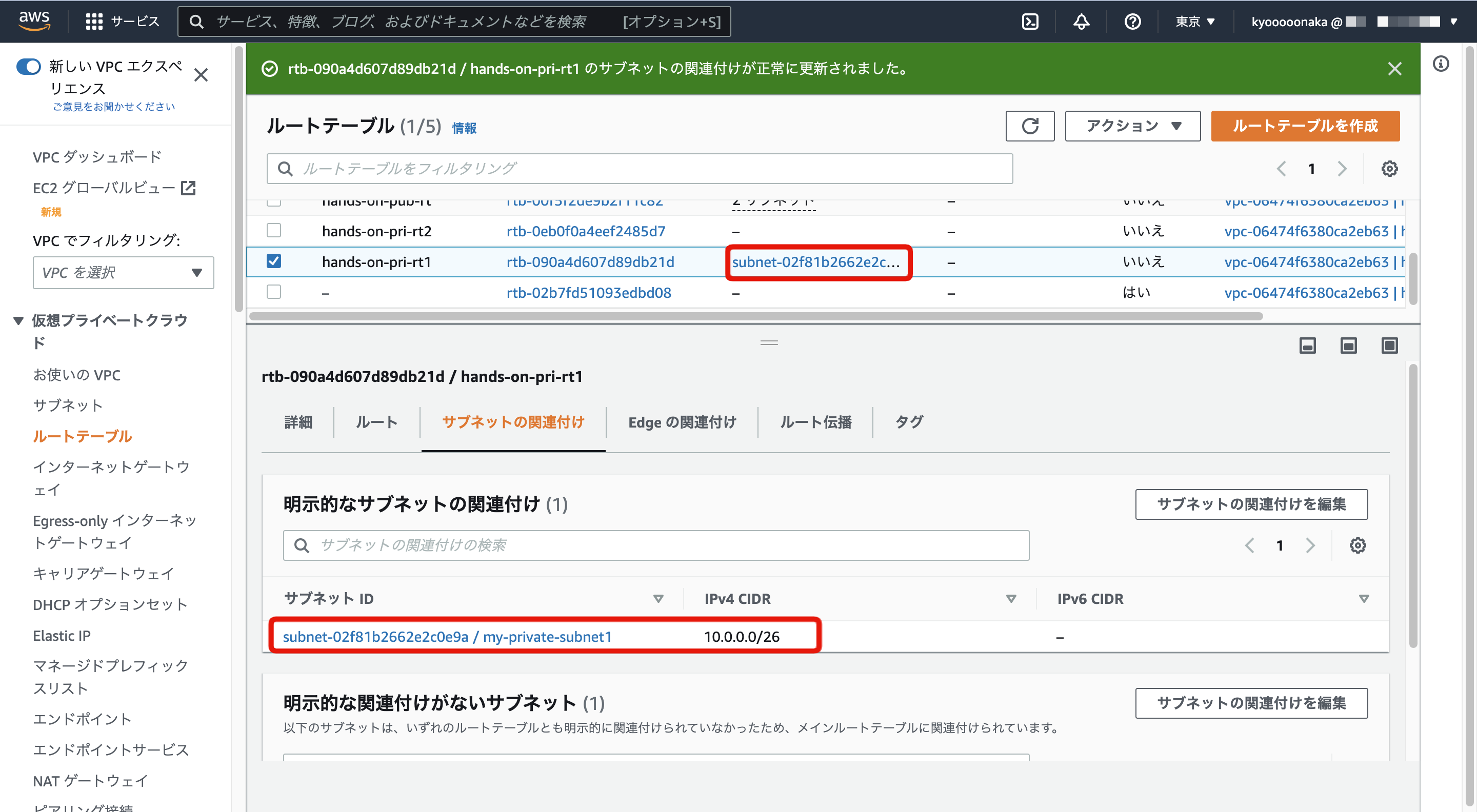

手順4:サブネットを関連付ける

- VPCのダッシュボードを開きます。

- 画面左の「仮想プライベートクラウド」→「ルートテーブル」をクリックし、先ほど作成したパブリックサブネット用のルートテーブル「hands-on-pub-rt」にチェックをつけます。

- 詳細画面の「サブネットの関連付け」タブを選択し、[サブネットの関連付けを編集]をクリックします。

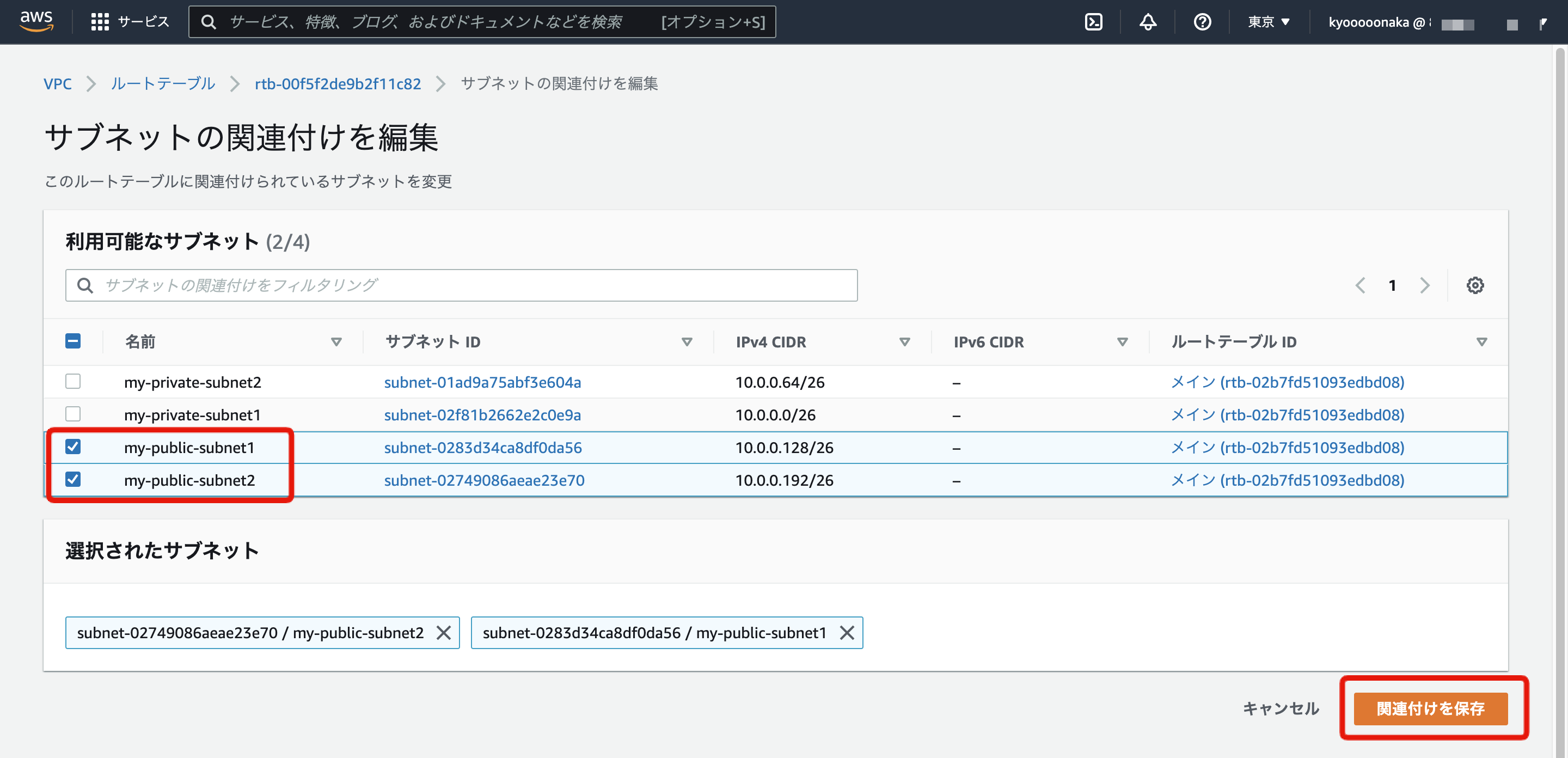

- 「サブネットの関連付けを編集」画面で2つのパブリックサブネットにチェックを付けて、[関連付けを保存]をクリックします。

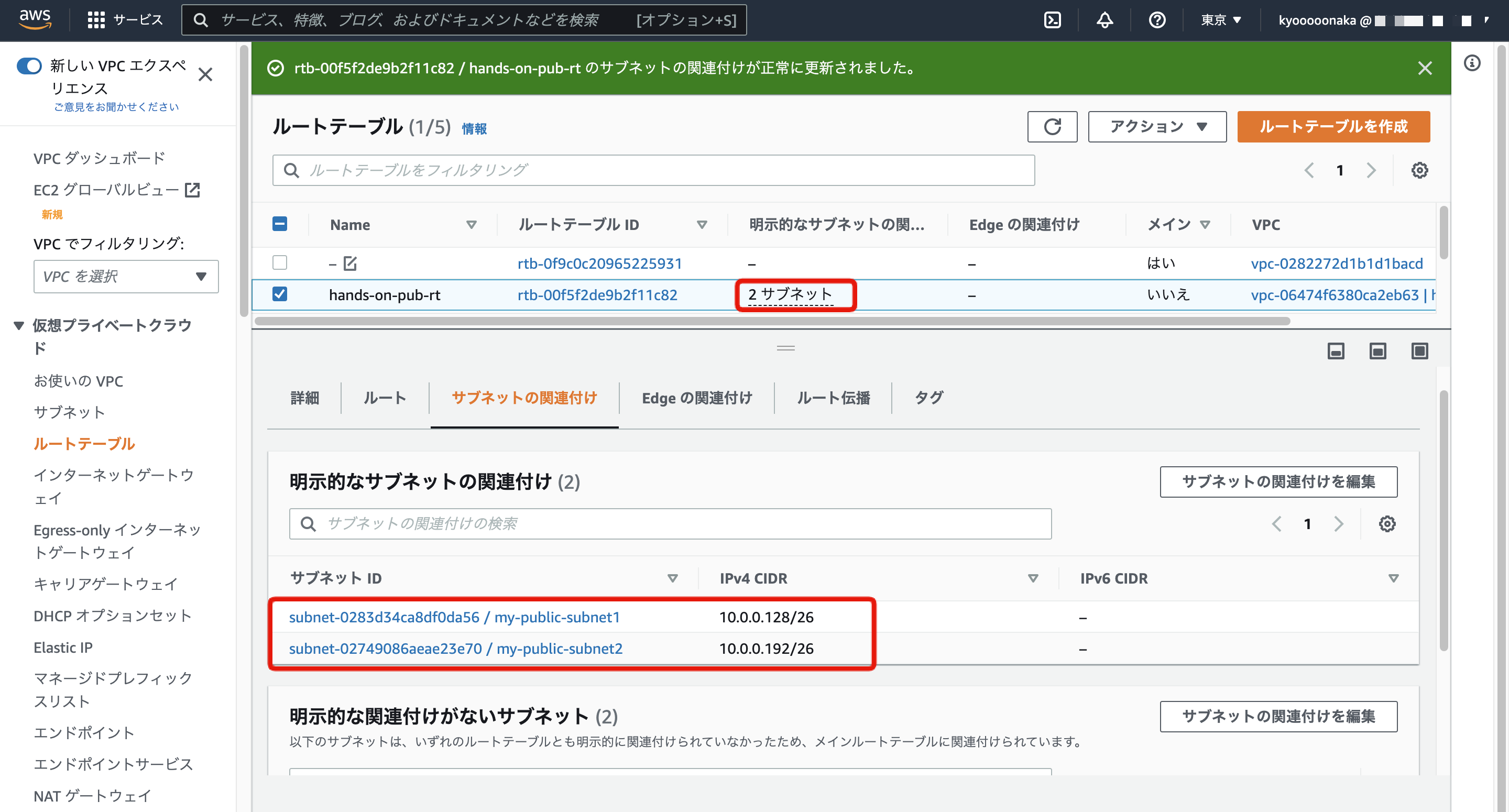

- ルートテーブルの詳細情報でサブネットが関連づけられたことが確認できます。

- プライベートサブネット用のルートテーブルも同様に、サブネットの関連付けを行います。各ルートテーブルに1つずつプライベートサブネットを関連付けます。

全てのルートテーブルに対して、「ルートの追加」と「サブネットの関連付け」が完了しました。

【さいごに】

今回はルートテーブルを作成する方法を解説しました。

ルートテーブルを作成しただけでは、インターネット通信はまだできないためルートの追加とサブネットの関連付けを忘れずに設定しましょう。

次回、仮想ネットワークの構築の最後は、外部からのアクセスに制限をかけてVPC内のリソースを守るための「セキュリティグループ」の作成方法を解説します。

コメント